DELL EMC PowerProtect Cyber Recovery

Les cyber-attaques et les demandes de rançons sont de plus en plus nombreuses dans un monde où la majorité de la data est stockée virtuellement dans des datacenters. La sécurité des données est un élément indispensable pour votre système informatique.

Dell Technologies vous propose une solution permettant d’assurer une sécurité accrue de vos données : PowerProtect Cyber Recovery.

AUGMENTATION DES CYBER-ATTAQUES

78% des entreprises ont subi une violation de données

34% des cyber-attaques subies par les entreprises sont le fait d'Insiders soit 25% de plus qu'il y a 2 ans

Les cybercriminels sont poussés par différentes motivations pour attaquer votre système informatique. Il est donc nécessaire d’être en mesure de contrer ces attaques et de les prévenir afin d’être le mieux armé possible.

Cyber Recovery vous apportera une sérénité non négligeable dans le stockage de vos données précieuses et sensibles. Vous aurez désormais la possibilité de prendre les devants face aux cybermenaces avant qu’il ne soit trop tard.

Facteur indispensable pour le bon fonctionnement de votre entité, les données, quelles qu’elles soient, seront toujours hors de portée des pirates grâce à la sécurisation très élevée de la solution proposée par Dell.

Vous aurez la garantie, grâce à des outils intelligents de gestion, d’une automatisation continue et en temps réel de la sécurisation de vos datas.

En cas de tentative de corruption par un rançongiciel de votre système informatique, Cyber Recovery vous permettra de détecter quelles données sont corrompues avec une fiabilité égale à 99.5%.

PLUS D’UNE ENTREPRISE SUR DEUX VICTIME DE CYBER-ATTAQUE

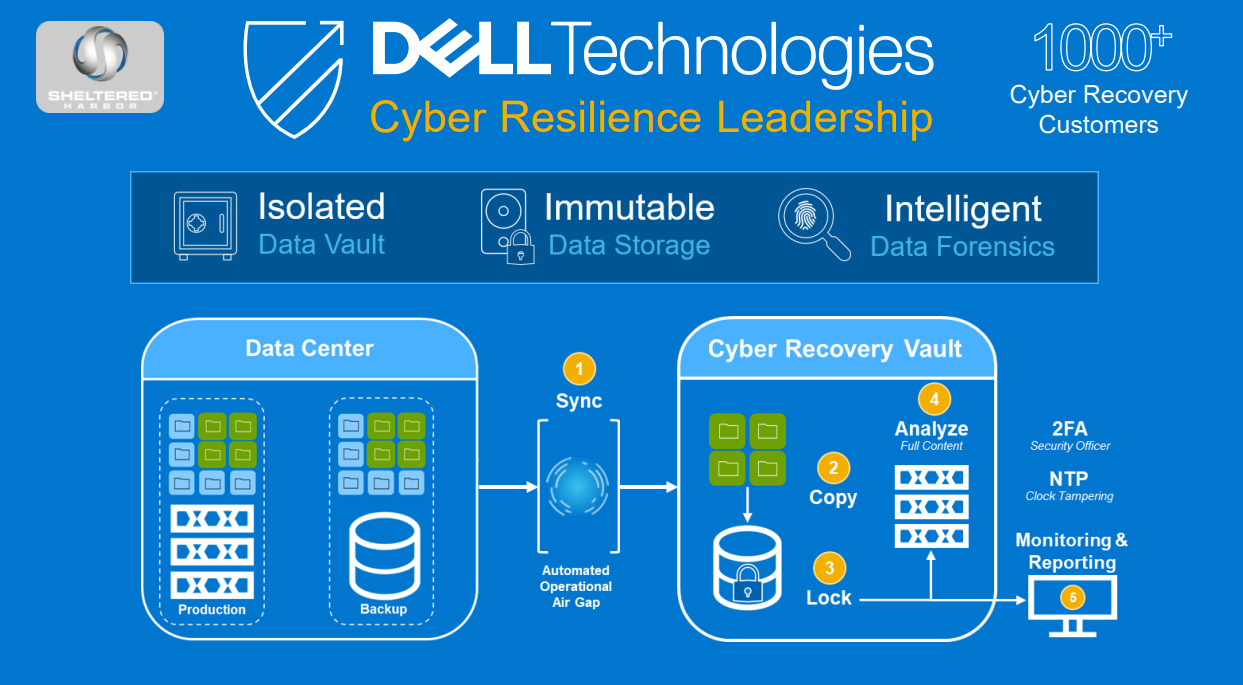

FONDATION DE LA CYBER RESILIENCE

Systèmes isolés et sécurisés dans un ``sanctuaire``

Le sanctuaire doit être :

– Déconnecté du réseau

– Physiquement sécurisé

– Interdit aux utilisateurs sans autorisation appropriée

Des contrôles de sécurité sont en place et appliqués.

Copie périodique des données vers un stockage immuable

Automatisation de la copie des données vers un stockage immuable dans le sanctuaire, ou elles ne pourront être supprimées ou modifiés, même avec les droits d’administrateur.

Analyse de données et criminalistique

Test permanent du fonctionnement nominal du sanctuaire, analyse systématique des jeux de données par des outils de sécurité (générant des alertes si nécessaire), analyse « médico-légales » et évaluation des dommages le cas échéant.

Restauration

autonome

Les procédures de correction / récupération après un cyber-incident sont intégrées dans un plan formel de réponse aux cyber-incidents (CIRP).

PAR TELEPHONE

PAR TELEPHONE NOUS SUIVRE

NOUS SUIVRE